Cryptography - Data Security

وصف لـCryptography - Data Security

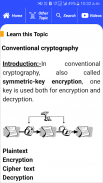

This App covers the basics of the science of cryptography. It explains how programmers and network professionals can use cryptography to maintain the privacy of computer data. Starting with the origins of cryptography, it moves on to explain cryptosystems, various traditional and modern ciphers, public key encryption, data integration, message authentication, and digital signatures

Types of Cryptography

1. Symmetric Key Cryptography (Secret Key Cryptography)

2. Asymmetric Key Cryptography (Public Key Cryptography)

3. HASH FUNCTION

This useful App lists 150 topics with detailed notes, diagrams, equations, formulas & course material, the topics are listed in 5 chapters. The app is must have for all the engineering science students & professionals.

The app provides quick revision and reference to the important topics like a detailed flash card notes, it makes it easy & useful for the student or a professional to cover the course syllabus quickly before an exams or interview for jobs.

Track your learning, set reminders, edit the study material, add favorite topics, share the topics on social media.

Use this useful engineering app as your tutorial, digital book, a reference guide for syllabus, course material, project work, sharing your views on the blog.

Some of the topics Covered in the app are:

1) Basics of Cryptography

2) Conventional cryptography

3) Key management and conventional encryption

4) Keys

5) Pretty Good Privacy

6) Digital signatures

7) Digital certificates

8) The OSI Security Architecture

9) Network Security

10) Types of attacks

11) Denial of service attack

12) Smurf Attack

13) Distributed Denial of Service Attacks

14) Security Mechanism

15) A Model for Network Security

16) Symmetric Ciphers

17) Classical SubstitutionTechniques

18) Classical Transposition Techniques

19) Rotor Machines

20) Steganography

21) Block Cipher Principles

22) The Data Encryption Standard

23) Differential Cryptanalysis Attack

24) Cipher and Reverse Cipher

25) Security of DES

26) The Strength of DES

27) Differential and Linear Cryptanalysis

28) Block Cipher Design Principles

29) Finite Fields

30) The Euclidean Algorithm

31) Finite Fields of The Form GF(p)

32) Polynomial Arithmetic

33) Finite Fields Of the Form GF(2n)

34) The AES Cipher

35) Substitute Bytes Transformation

36) Evaluation Criteria For AES

37) ShiftRows Transformation

38) AddRoundKey Transformation

39) AES Key Expansion Algorithm

40) Equivalent Inverse Cipher

41) Multiple Encryption and Triple DES

42) Triple DES with Two Keys

43) Block Cipher Modes of Operation

44) Cipher Feedback Mode

45) Output Feedback Mode

46) Counter Mode

47) Stream Ciphers

48) The RC4 Algorithm

49) Random Number Generation

50) Pseudorandom Number Generators

51) Linear Congruential Generators

52) Cryptographically Generated Random Numbers

53) Blum BlumShub Generator

54) True Random Number Generators

55) Key Hierarchy

56) Key Distribution Centre

57) Transparent Key Control Scheme

58) Controlling Key Usage

59) Confidentiality Using Symmetric Encryption

60) Link versus End-to-End Encryption

61) Key Distribution

62) Traffic Confidentiality

63) Prime Numbers

64) Fermat\\\'s and Euler\\\'s Theorems

65) Testing for Primality

66) The Chinese Remainder Theorem

67) Discrete Logarithms

68) Principles of Public-Key Cryptosystems

69) RSA Algorithm

70) Optimal Asymmetric Encryption Padding

71) Key Management

72) Distribution of Secret Keys Using Public-Key Cryptography

73) Diffie-Hellman Key Exchange

74) Example of Deffie Hellman algorithm

75) Key Exchange Protocols

76) Man in the Middle Attack

77) Elliptic Curve Arithmetic

Each topic is complete with diagrams, equations and other forms of graphical representations for better learning and quick understanding.

Cryptography is part of computer science, software engineering education courses and information technology degree programs of various universities.

تغطي هذه التطبيقات أساسيات علم التشفير. وهذا ما يفسر كيف المبرمجين وشبكة المهنيين يمكن استخدام التشفير للحفاظ على خصوصية بيانات الكمبيوتر. بدءا من أصول التشفير، وهو يتحرك في شرح نظم الترميز، ومختلف الأصفار التقليدية والحديثة، والتشفير بالمفتاح العمومي، تكامل البيانات، مصادقة الرسالة، والتوقيعات الرقمية

أنواع التشفير

1. متماثل مفتاح التشفير (سر مفتاح التشفير)

2. غير المتماثلة مفتاح التشفير (مفتاح التشفير العام)

وظيفة 3. HASH

يسرد هذا التطبيق مفيد 150 المواضيع مع تفصيلا الملاحظات والرسوم البيانية والمعادلات والصيغ والمواد الدراسية، يتم سرد المواضيع في 5 فصول. التطبيق هو يجب أن يكون لجميع طلبة العلم والهندسة والمهنيين.

التطبيق يوفر مراجعة سريعة وإشارة إلى مواضيع هامة مثل الملاحظات التفصيلية بطاقة فلاش، فإنه يجعل من السهل والمفيد للطالب أو المهنية لتغطية المنهج الدراسي للدورة بسرعة أمام امتحان أو مقابلة عن وظائف.

تتبع التعلم، تعيين تذكير، تعديل المواد الدراسية، إضافة المواضيع المفضلة، وتبادل الموضوعات المدرجة على وسائل الاعلام الاجتماعية.

استخدام هذا التطبيق الهندسة مفيدا لان البرنامج التعليمي الخاص بك، الكتاب الرقمي، دليل مرجعي للمنهج، المواد الدراسية، والعمل المشروع، وتبادل وجهات نظركم على بلوق.

بعض المواضيع التي تمت تغطيتها في التطبيق هي:

1) أساسيات التشفير

2) التشفير التقليدية

3) الإدارة العليا والتشفير التقليدية

4) مفاتيح

5) الخصوصية جميلة جيدة

6) التوقيعات الرقمية

7) شهادات الرقمية

8) والعمارة الأمن OSI

9) أمن الشبكات

10) أنواع من الهجمات

11) الحرمان من الخدمة الهجوم

12) الحوت هجوم

13) رفض الموزعة من الهجمات الخدمة

14) آلية الأمن

15) نموذج لأمن الشبكة

16) متماثل الأصفار

17) SubstitutionTechniques الكلاسيكية

18) تقنيات إبدال الكلاسيكية

19) آلات الدوار

20) اخفاء

21) مبادئ الصفر بلوك

22) ومقياس تشفير البيانات

23) التفاضلية تحليل الشفرات هجوم

24) الصفر والصفر عكسي

25) أمن DES

26) إن قوة DES

27) التفاضلية والخطي تحليل الشفرات

28) مبادئ التصميم الصفر بلوك

29) الحقول محدود

30) والإقليدية خوارزمية

31) محدود حقول النموذج GF (ع)

32) الحساب متعدد الحدود

33) محدود حقول GF نموذج (2N)

34) وAES التشفير

35) البديل بايت التحول

36) معايير التقييم لAES

37) ShiftRows التحول

38) التحول مفتاح اضافة المرحلة

39) AES الرئيسية خوارزمية التوسع

40) ما يعادل المعكوس

41) تشفير متعددة والثلاثي DES

42) الثلاثي DES مع اثنين من مفاتيح

43) وسائط صفر كتلة من عملية

44) التقييم وضع الشفرات

45) خرج راجعة الوضع

46) وضع عداد

47) تيار الأصفار

48) وRC4 خوارزمية

49) عدد الجيل عشوائية

50) مولدات عدد المزيف

51) مولدات الخطي Congruential

52) أرقام عشوائية ولدت الكتابة بطريقة سرية

53) بلوم BlumShub مولد

54) صحيح مولدات عدد عشوائية

55) مفتاح التسلسل الهرمي

56) مركز التوزيع الأساسي

57) نظام التحكم الرئيسية شفاف

58) السيطرة على استخدام المفتاح

59) السرية عن طريق تشفير متماثل

60) رابط مقابل التشفير من النهاية إلى النهاية

61) التوزيع الأساسي

62) السرية المرور

63) رئيس أرقام

64) نظريات فيرما \\\ الصورة ويولر \\\ الصورة

65) اختبار لبريماليتي

66) ومبرهنة الباقي الصيني

67) المتقطعة اللوغاريتمات

68) مبادئ بين القطاعين العام ومفتاح نظم الترميز

69) RSA خوارزمية

70) الأمثل المتناظر تشفير الحشو

71) إدارة المفاتيح

72) توزيع المفاتيح السرية عن طريق القطاعين العام ومفتاح التشفير

73) ديفي هيلمان تبادل مفتاح

74) مثال على خوارزمية ديفي هيلمان

75) مفتاح بروتوكولات تبادل

76) رجل في هجوم الأوسط

77) الاهليلجيه المنحنى الحساب

كل موضوع كاملة مع الرسوم البيانية والمعادلات وغيرها من رسوم بيانية للتعلم وفهم أفضل سريع الأشكال.

التشفير هو جزء من علم الحاسوب، هندسة البرمجيات دورات تعليمية وبرامج درجة تكنولوجيا المعلومات من مختلف الجامعات.